分类

子分类

排序

百度高级搜索语法

相信大多数人在使用搜索引擎的过程中,只是输入问题的关键字,就开始了漫长的信息提取过程。经常使用百度搜索引擎的用户会发现一个问题.如果只是简单地输入几个关键字,百度搜索只会根据用户提...

了解“人肉”搜索

古人云“诲淫诲盗,君子不齿。”“诲淫诲盗”,指的就是教人做违反法律与风纪之事。 到了今天,“诲人肉”自然也不可取。 首先要来区别一下机器搜索和“人肉”搜索。类似百度这样的搜索引擎,它...

GitHub寻找敏感信息泄露

众所周知,当今是大数据时代,大规模数据泄露事情一直在发生,从未停止过,但有些人不知道的是很多时候一些敏感信息的泄露其实是我们自己无意中造成的,然而一个小疏忽,往往却造成一系列连锁反...

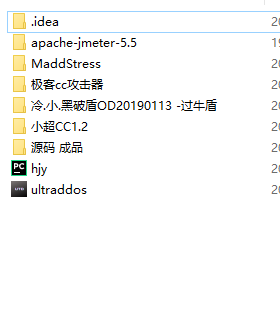

cc ddos攻击脚本软件免费分享

下载 [weixingzh keyword='攻击脚本' key='001']https://heimo.lanzoum.com/iBorD0kxei5g[/weixingzh] 以上内容仅供学习交流,我们不承担任何责任!

Etherpad文本编辑器中的代码执行漏洞

概述 Etherpad是一个开源的,基于Web的在线文本编辑器,它允许实时协作处理文档。Etherpad拥有250多个可用插件并具有版本历史记录和在线聊天功能,用户可以使用插件进行自定义。Etherpad非常受...

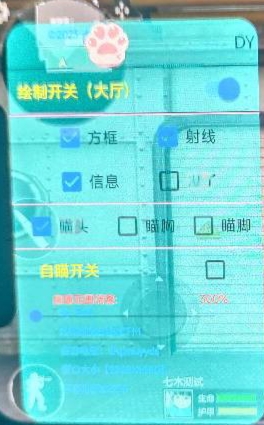

技术研究之新手解锁网游加速方法

很多小伙伴都在学习如何逆向解锁,如经常看到加速器被解锁作品,新手想看看别人逆向思路?那这个图文教程,你值得参考学习下,小白式基础入门逆向网游加速器进阶教程!肯定有人想问是如何判断出...

cc脚本源码配置环境和使用教程

先创建一个名为cc的文件,注意:没有后辙写入代码:#!/bin/bashPATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin;export PATHecho -e '\e[1;34m 攻防无绝对 技术无黑白 目标:$...

网络攻防第二课(怎么去搞事情)

之前出过一篇教程反响不错继续更新好的家人们现在我们先来一个简单思路No.1你需要一个好的扫描工具必须是正式的有证书的不然违法犯罪就GG了No.2先扫描这个东西发现漏洞,在根据第一课讲述的xss...

技术研究之安卓手机被锁后解锁方法

当你安卓手机被流氓锁机后,不懂得如何破解你就只能付钱,所以来看看这个可以破解锁方法,需要用到工具可自行搜索下载,具体如何操作,请看以下步骤:需要用到的工具:安卓模拟器(RE文件管理器...

技术研究之实现修改QQ消息防撤回功能

很多人看到发布修改版QQ都有消息防撤回功能,那别人是怎么实现的的?下面正好有机会给大家做个教程,供大家学习逆向学习都有一定帮助,先看看人家如何操作实现的!我之前看一位大牛实现了TIM的...

SQL注入系列之路由查询(高级 WAF 绕过)

如果使用给定查询很难绕过 WAF,则路由查询可能会有帮助。 确定有效负载有多少列 http://domain.com/index.php?id=-1 Union Select 0x3127,2,3,40x3127 = 1'(0xHEX 转换) http://domain.com/i...

Redis Lua 沙箱逃逸和远程代码执行复现 (CVE-2022-0543)

Redis是著名的开源Key-Value数据库,其具备在沙箱中执行Lua脚本的能力。Debian以及Ubuntu发行版的源在打包Redis时,不慎在Lua沙箱中遗留了一个对象package,攻击者可以利用这个对象提供的方法加...

当心!你的照片可能被偷偷拍摄!

最近在某音上面有很多短视频,大概的内容是:网恋情侣要奔现,给其中一方发了一个链接,另一方收到了这个人无意当中拍下来的照片。奔现或成功过或失败我们在此不做讨论。 其实这个东西笔者本人...

技术研究之简单去除电视APP升级提示

如小伙伴们正在学习逆向反编译APP,那可以先学习下简单修改电视APP去升级提示方法,虽然难度不是很高,但是可以用于新手学习研究或练练手还是不错的,另外软件连个加固都没有,所以难度...本教...

常用端口的端口号、端口说明及攻击方向

常用端口的端口号、端口说明及攻击方向 1、文件共享服务端口: 端口号端口说明攻击方向21/22/69ftp/tftp文件传输协议允许匿名上传、下载、爆破和嗅探操作2049Nfs服务配置不当139Samba服务爆破、...

社会工程学之非传统信息安全

社会工程学之非传统信息安全 以社会工程学为代表的非传统信息安全是“9·11”事件之后在信息安全领域凸显出来的一大威胁。进入21世纪以来,信息安全专家越来越意识到“非传统信息安全”延伸的重...

内网渗透研究之利用MSF和Impacket工具拿域控

内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 【查看资料】 1、进去一看,典型的sql注入 2、测试了一下,可以爆库,也可以写一句话,并且还爆了绝对路径,直接拿shell,进入主题...

FourEye(重明)-杀毒软件绕过工具

安装方法: 推荐使用kali linux系统安装. git clone https://github.com/lengjibo/FourEye.gitcd FourEyechmod 755 setup.sh./setup.shpython3 BypassFramework.py 因为是linux下编译,所...

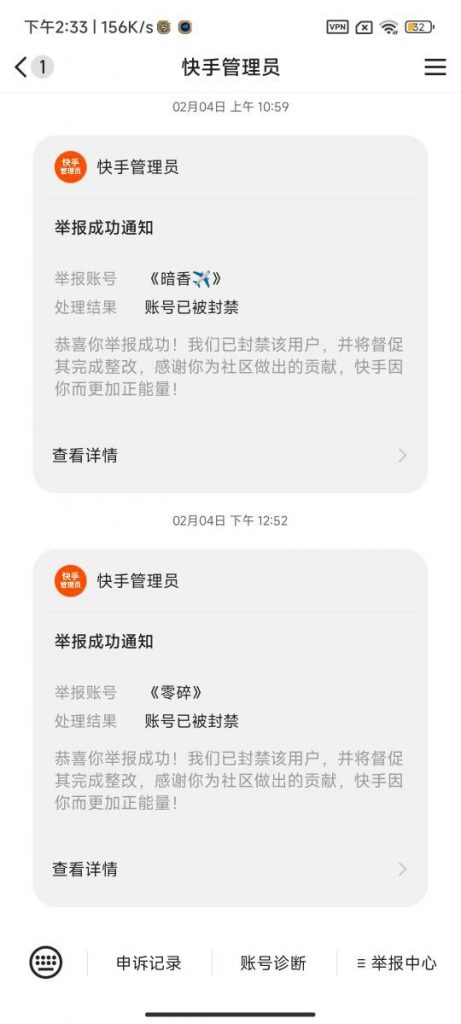

微信无违规教程(只提供思路)

微信群无违规,废话不多直接教学打开微信你要封的群,看看有没有消息,没消息自己发一条也行,然后右上角三个点下拉找到投诉按钮,接着进去选择dubo-随便选择一个记录,选自己的也没事,因为投...

技术研究之安装黑苹果系统全过程

我电脑一共是三个系统、Win10、Win7、黑苹果10.15.7,本次只教安装黑苹果系统,至于其他Windows想必黑域小伙伴们也会安装的,多个系统一起添加引导启动项即可完成!我们把步骤分为三大步骤:1....

身份验证绕过

现在的网站中所有敏感操作都应要求用户经过身份验证(也就是说识别他们是谁)并获得授权(具有足够的权限来执行该操作)。如果 Web 路由无法检查用户身份,那么攻击者将能够访问敏感资源。 Java...