很多人看到发布修改版QQ都有消息防撤回功能,那别人是怎么实现的的?下面正好有机会给大家做个教程,供大家学习逆向学习都有一定帮助,先看看人家如何操作实现的!

我之前看一位大牛实现了TIM的防消息撤回功能,于是自己逆向了一下QQ发现逻辑相同,所以对QQ的防消息撤回复现,具体如下:

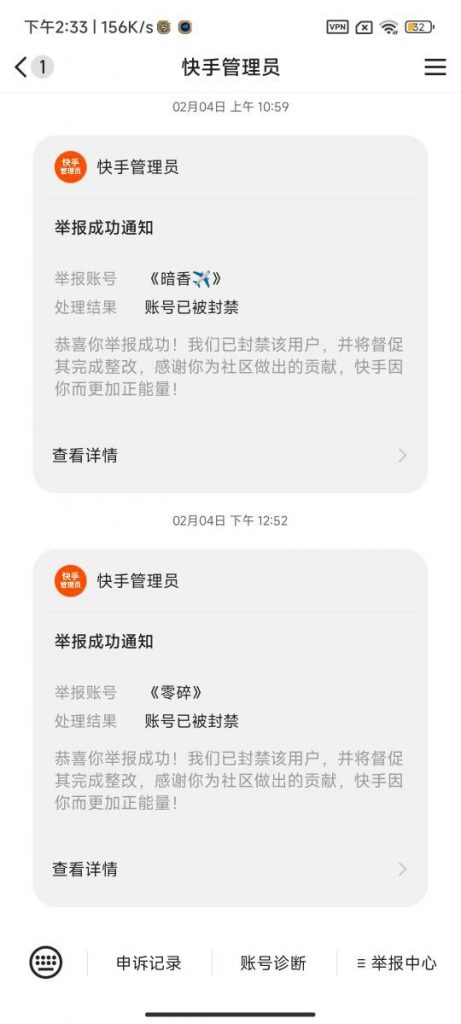

版本截图:

首先逆向思路还是从搜索字符串开始,撤回的英文单词有:revoke,cancel,recall。使用notepad++的搜索功能,在文件中查找。

指定文件夹,搜索revoke

搜索完看下结果发现:

看到两个dll文件与消息撤回有关,IM.dll和MsgMgr.dll。优先分析IM.dll和MsgMgr.dll,其他的根据查询到的字符串,并没有涉及消息,所以暂不看。具体分析之IM.DLL与MsgMgr.DLL使用PEID查看DLL的导出,发现这两个DLL的导出函数都有以下四个函数: DllCanUnloadNowDllGetClassObjectDllRegisterServerDllUnregisterServer这四个函数是COM组件的标配。所以可以确定是COM组件。(COM组件是windows下抽象于二进制层的API接口,可以适应各种编程语言,包括C++,C#,VB等,比SDK API适应性更强)

通过比对IM.DLL和MsgMgr.DLL的导出表发现,IM.DLL多了一个PostTask_Session的函数应该是与通讯相关的函数,所以我们接下来重点分析IM.DLL。 使用x32dbg详细分析IM.DLL将QQ运行起来,然后用附加进去x32dbg(快捷键alt+a)。

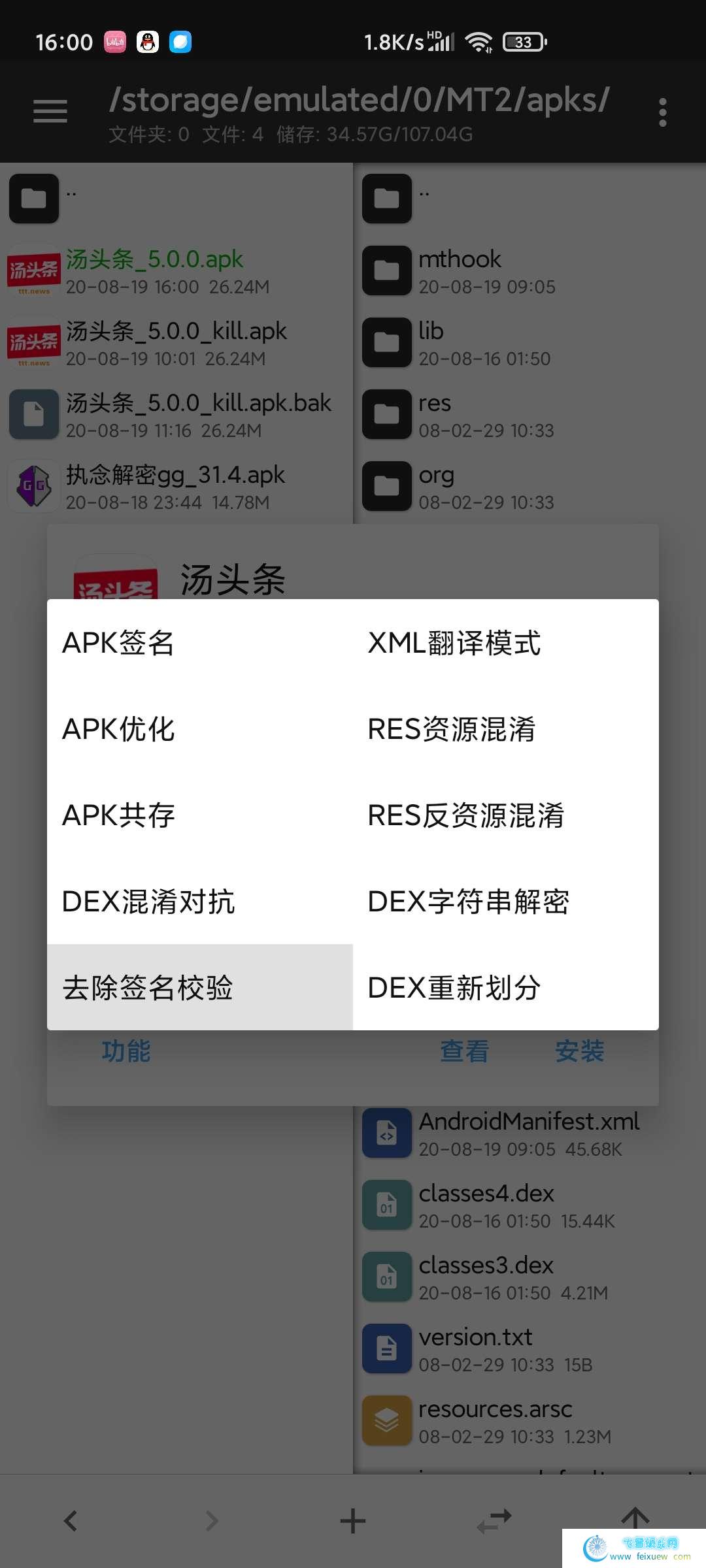

点击符号à搜索im.dllà找到IM.DLL模块,点击进去其代码空间

右键à搜索à当前模块à字符串àrevoke

搜索撤销的字符串revoke。

由于搜索到的结果比较多,所以直接右键在所有命令上下断点

寻找撤销的CALL再启动一个QQ,给被调试的QQ发消息,然后再撤销,发现会断到以下代码处,分析附近的代码。

测试附近的每一个CALL,找到起作用的CALL。 经过测试附近代码,发现关键函数是以下CALL。

最终绕过了撤回函数。记得保存修改,右键à补丁à修补文件

把修改过的模块保存后,替换原来的IM.DLL。

测试结果:左边撤销发送后,右边接收到的消息依然存在。

总结:

QQ的聊天记录在本地和服务器都应该有保存,而撤销功能,服务器我们没有办法阻止,本地我们有机会做到不撤销,最后结果可以验证我们所想,防撤销的原理就是patch掉修改本地聊天信息的代码,让对方撤销之后,本地依然显示即可。腾讯的产品逻辑都差不多,TIM也是一样的方法,攻破一个,其它的也能尝试。

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容