SYN洪水攻击防御区

①sysctl -w net.ipv4.tcp_max_syn_backlog=2048

防御syn洪水攻击,代码解析:设置数据包等待数

②sysctl -w net.ipv4.tcp_syn_retries = 0

启动syncookies,给每个ip加一个cookies

重传次数设置为0,只要收不到客户端的响应,立即丢弃该连接,默认设置为5次,这里为零就说明直接丢弃不会进行5次重发

③netstat -nap | grep SYN_RECV

查看有没有被syn洪水攻击,为零就说明没有

④iptables -I INPUT -p tcp –dport 80 -m connlimit –connlimit-above 50 -j D

限制单个地址最大连接数

⑤options ipt_recent ip_list_tot=1000 ip_pkt_list_tot=60

作用:记录10000个地址,每个地址60个包,ip_list_tot最大为8100,超过这个数值会导致iptables错误,为了取得更好的效果,需要修改/etc/modprobe.conf

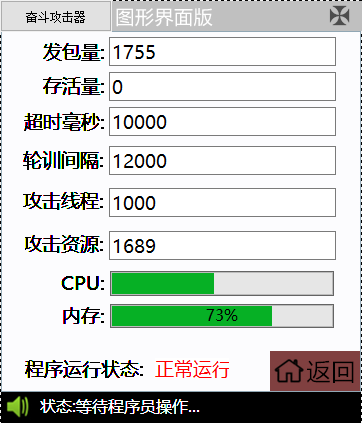

syn/ack源端口集聚在80、8080、23、22、443等常用的TCP端口

反射攻击区

udp和tcp可以打反射攻击

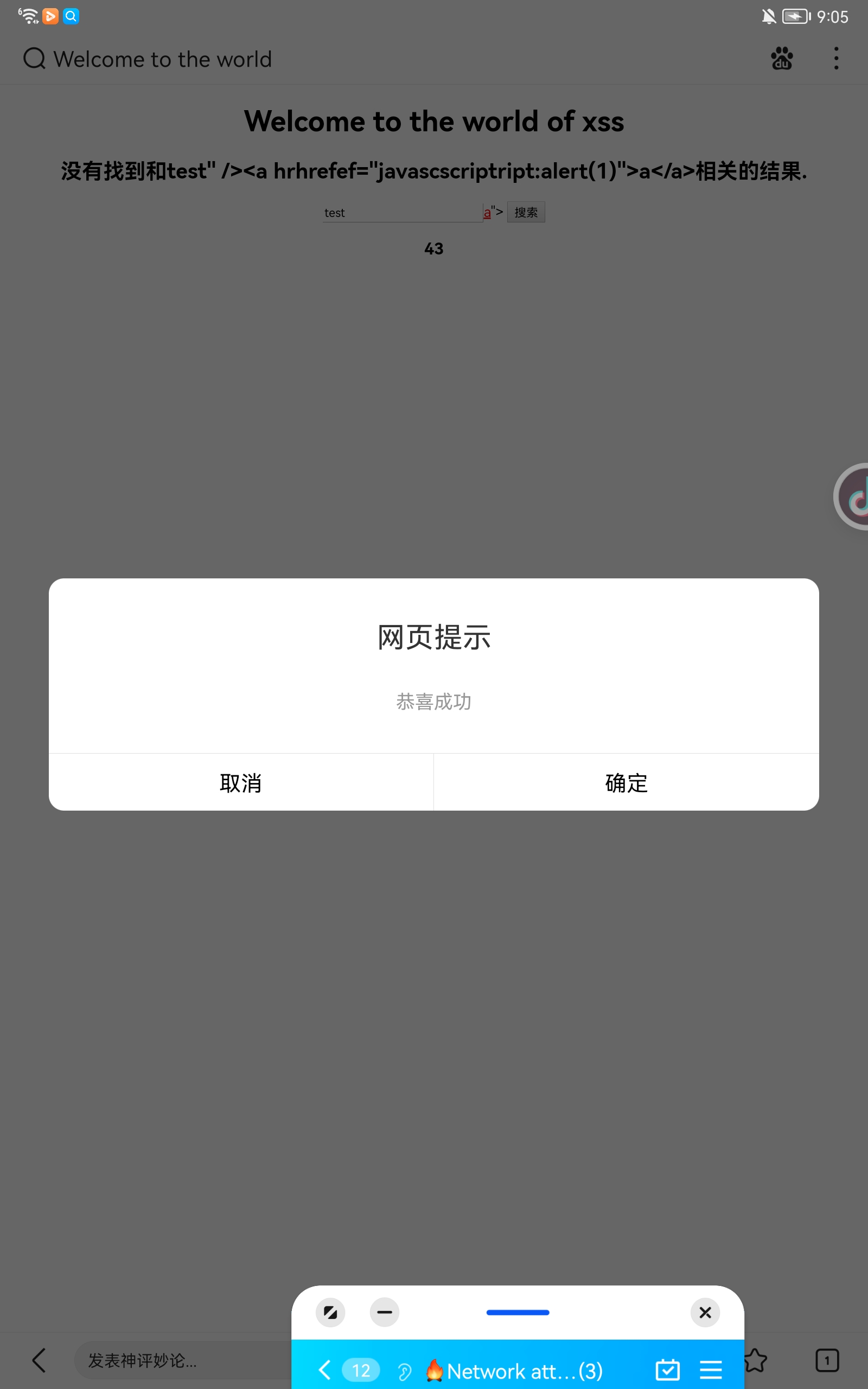

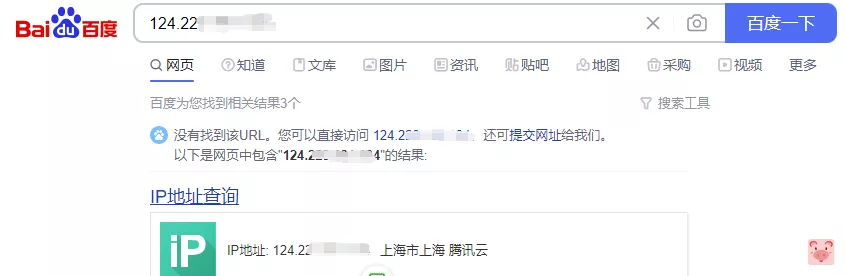

攻击者通过IP地址欺骗方式进行伪造目标服务器IP向公网上的TCP服务器发起连接请求

目标服务器接收到大量不属于自己连接进程的syn/ack报文,最终造成带宽、CPU等资源耗尽,拒绝服务

使cdn/防御系统更难识别防护攻击流量透传几率更高

tcp反射攻击特点:

①具有隐蔽性更强

②攻击手法更难防御

框架笔记区:

uname查看当前服务器框架

好多工具默认帮助都是–help或者-help

想要更详细就写输入uname -a

那么有没指令查看Linux下文件文件编译的架构呢?

file 文件

感谢您的来访,获取更多精彩文章请收藏本站。

- 最新

- 最热

只看作者